Choisir un outil d'assistance aux clôtures, un REX

Par Alain Wetie, Chef de Projet Génération Conseil

Il y a quelques semaines, j’étais en réunion avec la responsable comptable de la société ferroviaire auprès de laquelle je suis en mission. A la fin de la réunion, elle me dit de but en blanc : « j’ai été invitée à un petit dej’ RPA et je veux tel outil ».

La RPA est un sujet à la mode et nos clients ont été très sollicités par des commerciaux très efficaces qui leur ont vanté la qualité de leurs outils. Or, le choix d’un outil est un processus qui comporte un certain nombre de pièges. En tant que consultant AMOA qui fait l’interface entre la DSI et le business, je sais que ces pièges peuvent être déjoués par une démarche rigoureuse dans la compréhension des besoins. Nous avons donc pris rendez-vous avec elle pour lui expliquer cette démarche, que nous avons voulu la plus pragmatique possible et sans vocabulaire globish facile en -ing.

En effet, cette société dispose déjà de bons nombres d’outils comptables, lui permettant de gérer le process jusqu’à remonter un état consolidé des comptes au niveau Groupe.

Le processus de clôture de comptes fait l’objet cependant d’une réflexion générale dans le but de le rationaliser et de l’optimiser. Ainsi nous avons été sollicités pour mettre en œuvre un outil de justification des comptes.

Or la méthode de choix comporte en elle-même les conditions nécessaires (mais pas suffisantes) du succès. Elle doit être menée avec rigueur sous peine de céder à des sirènes commerciales et de se retrouver avec un outil mal adapté, trop cher, trop lourd ou nécessitant trop de spécifiques. C’est cette démarche que nous allons présenter.

Faire émerger un projet, c’est commencer par en identifier les acteurs

Aujourd’hui la société parvient à produire des comptes consolidés dans les temps, avec un niveau de qualité accepté par les commissaires aux comptes. Cependant il est compliqué pour les responsables de répondre aux questions précises des commissaires aux comptes ou de la hiérarchie sur la situation d’un compte. En effet lorsque ce type de question se présente, les responsables financiers ont du mal à trouver le bon interlocuteur pour leur donner les éléments de réponses dont ils ont besoins.

Ces interlocuteurs sont de plusieurs ordres :

- Le comptable en charge du compte : sauf que cette responsabilité n’est pas clairement définie pour l’ensemble des comptes

- Le Pôle Synthèse Comptable qui centralise un certain nombre de justificatifs de comptes, mais ce process n’est pas systématique et beaucoup de justifications de comptes ne sont pas transmises à ce pôle

- Le Centre de Services Partagés Comptable, qui en général produit des justificatifs de comptes pour ses besoins propres et ne les transmettent qu’à la demande

De ces constats émerge le besoin de centraliser les informations sur les comptes pour qu’ils soient accessibles au bon moment par les personnes habilitées.

Au-delà de la centralisation des justifications de comptes, un processus clair doit être mis œuvre avec des responsabilités fonctionnelles distinctes et un périmètre de comptes bien défini pour chaque responsable et sur l’exhaustivité des comptes.

Nous avons donc reçu le mandat de trouver un outil du marché nous permettant de maîtriser ce process de justification de comptes.

Tout le monde est d’accord sur la méthode, alors maintenant on déroule

Mettre en œuvre une démarche de choix, c’est réaliser un travail à quatre mains permettant d’instaurer une relation de confiance entre la DSI et le métier.

La première étape pour nous a consisté en la rédaction d’une expression de besoin. Celle-ci a été rédigée de concert avec le métier.

En effet, le premier piège à éviter, c’est de partir des outils pour définir le besoin, pour « faciliter la tâche » au métier.

Lors d’une réunion de lancement avec l’ensemble des responsables de la comptabilité, nous avons :

- Validé le processus de justification de comptes

- Validé les règles de gestion et exigences communes à tous les cycles comptables

- Défini les périmètres de responsabilités

Partir du process métier avant toute mention de l’outil

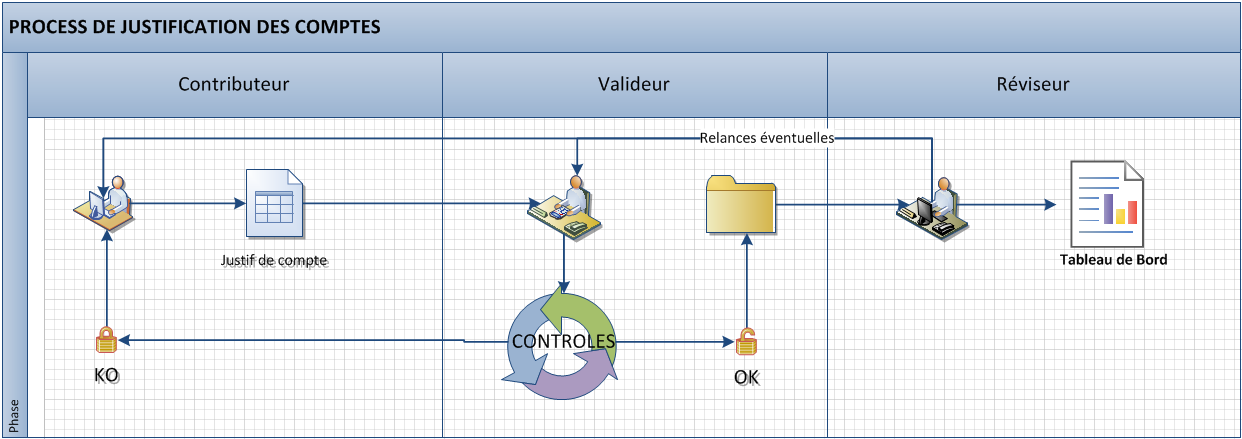

L’outil devra être structuré autour d’un process de validation de comptes, qui déploiera un workflow adressé à des acteurs aux actions spécifiques dans l’outil.

Les acteurs :

- Le contributeur : c’est un comptable qui impute le compte concerné et donc est en charge de justifier son solde en fin de période

- Le valideur : c’est un responsable de département comptable, qui approuve la justification de compte fait par un contributeur

- Le réviseur : c’est un responsable du Pôle Synthèse Comptable qui a un rôle de monitoring, il centralise les justificatifs de compte et vérifie l’exhaustivité des justificatifs et le cas échéant fait des relances aux contributeurs ou aux valideurs

Le process :

Avoir en visu les règles de gestion et les exigences

Le métier a défini quelques exigences et règles de gestion qui présideront au choix de l’outil :

- Seuls les comptes de bilans feront l’objet de justification dans l’outil à mettre en place

- Les méthodes de justification de comptes ne seront pas remises en question par l’implémentation de l’outil

- Tous les comptes présentant un solde non nul ainsi que les comptes ayant un solde à 0 mais qui ont été mouvementés pendant l’exercice comptable, devront être affectés à un responsable

- Un responsable référent devra être désigné pour les « comptes partagés »

- Des droits d’accès seront paramétrés suivant le périmètre de chaque responsable

- La solution devra contenir des règles de rapprochement configurables pour le lettrage automatique des postes

- La certification devra être automatique pour certains comptes, dont le solde est nul en fin de période

A ce stade du projet il est important de laisser le métier construire son besoin indépendamment des possibilités offertes par les outils sur le marché. L’expression du besoin doit précéder les choix des outils.

Définir les responsabilités pour une gouvernance optimale

Les périmètres de responsabilités s’articuleront autour des différents cycles comptables :

- Capitaux propres

- Immobilisations

- Clients

- Fournisseurs

- Personnel

- Impôts et taxes

- Stocks

- Trésorerie

L’organisation matricielle de la société nous impose cependant une définition beaucoup plus fine du périmètre.

En ajoutant les dimensions organisationnelles fines et les SI amonts comme facteur de délimitation des responsabilités, on obtient le triptyque (Compte général / Division / SI amont). La combinaison de ces trois paramètres, permet d’obtenir un responsable unique sur le périmètre de responsabilité.

Tout le monde sait ce qu’il a à faire, nous pouvons chercher à optimiser…

A la suite de la définition des périmètres de responsabilité, des ateliers sont organisés avec les responsables des différents cycles comptables, qui s’engagent sur une liste de comptes dont leur incombe la justification. A l’issue d’une première série d’ateliers, trois types de comptes sont identifiés :

- Les comptes affectés : comptes sur lesquels un responsable s’est engagé

- Les comptes partagés : comptes sur lesquels plusieurs responsables se sont engagés

- Les comptes orphelins : comptes sur lesquels aucun responsable ne s’est engagé

Cet engagement formel des responsables sur leur périmètre de compte est important pour la suite du projet. Il permet de mesurer l’engagement du métier et favorise son implication dans le projet. Des éléments déterminants dans l’acceptation de l’outil qui sera mis en place.

Cependant l’affectation des comptes orphelins doit faire l’objet d’une décision du management quant à leurs affections. Car tous les comptes doivent impérativement être affectés dans l’outil.

Dans ces ateliers les responsables de cycles, décrivent la méthode de justification de comptes, les différentes tâches menées, les formats de fichiers utilisés, les Si amonts concernés. Ils font des propositions sur les possibilités d’optimisation ou d’automatisation de certaines tâches.

Et c’est seulement là qu’on peut parler des outils…

Un besoin clair et délimité mais une solution évolutive

En parallèle des ateliers avec le métier, nous avons pris contact avec des éditeurs de solutions comptables en générale de façon plus ou moins formelle, pour avoir une idée des solutions proposées sur le marché.

Éditeurs Contactés et Solutions

|

EDITEUR |

SOLUTION |

DESCRIPTION |

| TRINTECH | CADENCY | Solution d'automatisation comptable et financière à englober toutes les activités de Record to Report en un seul processus unifié |

| CALIXYS | XREC | Solution qui permet d’effectuer des contrôles, des lettrages et des rapprochements instantanés sur les données et les comptes de l’entreprise. |

| ACA | ISIE | Solution de traduction de données inter-applicative dont l’application principale est l’interprétation et la traduction comptable et financière. Son champ d’action permet de répondre à tout type d’échanges inter-applicatifs tant sur les données applicatives de gestion que sur les éléments de référentiels |

| BLACKLINE | BLACKLINE | Solution qui aide les entreprises à moderniser leurs processus et à y intégrer du contrôle tout en leur offrant une visibilité sans précédent sur leurs processus comptables et financiers grâce à la centralisation des différentes fonctions clés sur une seule et même plateforme |

| INFOR | BIRST | Solution qui aide les entreprises à comprendre et à optimiser des processus complexes plus vite qu'avec des solutions traditionnelles |

Les ateliers avec le métier et les entretiens de pré-consultation avec les éditeurs nous ont permis d’affiner notre expression de besoin pour produire des livrables :

- Un cahier de charge : qui décrit les contextes du projet, expose les exigences fonctionnelles et les exigences techniques sur la base desquelles les éditeurs devront faire des propositions de solution

- Une matrice des exigences : une grille d’évaluation des différentes solutions proposées par les éditeurs. Cette grille liste le détail des exigences, et attribue à chacune d’elle une pondération suivant les degrés d’importance pour le métier

Et si nous parlions des autres besoins. Un peu de prospective avec nos métiers

Au fil des entretiens avec le métier d’autres besoins liés à l’objectif global d’optimisation du processus de clôture comptable ont émergé, tels que :

- La planification des tâches de clôture

- L’automatisation de la réconciliation intercos

- Centralisation des écritures manuelles

- Automatisation du lettrage des comptes non soldés

Dans le cadre de la consultation, il est prévu de privilégier des outils sur lesquels nous pourrons intégrer d’autres solutions liées à ces besoins connexes.

To be continued…

La DGSI nous donne une leçon de sécurité

Compte rendu de la conférence CINOV-IT du 8 juin 2017 – La sécurité des données de l’entreprise à l’ère du Cloud Computing et des objets connectés

Par T.Benoit, G.M. Kamche, C.Combe Génération Conseil

Quand l'intervenant de la DGSI a pris la parole en nous demandant de ne pas filmer ou photographier son intervention, ça faisait un peu James Bond mais on a écouté tout de même attentivement...

Chacun d’entre nous pense qu’il est prudent avec ses données mais en quelques secondes, il en savait plus sur nous que nous l’aurions cru. Il avait tout simplement mis son téléphone en point d’accès partagé et nombre d’entre nous s’y étaient connectés. A partir de là, il avait nos IP mais également pour certains, tout l’historique de géolocalisation plus d’autres infos tout aussi personnelles. Ainsi un participant a vu exposer qu’il avait été dans un hôtel au Luxembourg, qu’il avait sans doute de la famille à Orléans, l’adresse de sa société etc… Puis l'intervenant a décrit les différentes méthodes pour craquer et voler des données à partir des habitudes de vie de chacun et ce que peut en faire une personne malveillante. Ça donne froid dans le dos.

En clair, si la partie technique est importante, les processus internes à l’entreprise et les bonnes pratiques en matière de sécurité des données le sont tout autant.

C’est bien d’avoir des données cryptées, anti-virus, VPN, mais si on ne verrouille pas sa session en allant aux toilettes tout ceci ne sert à rien et l’erreur humaine est la première cause de fuite d’informations dans une entreprise.

Un autre speaker nous a montré des photos qu’il avait prises dans les transports en commun de personnes lisant des documents barrés d’un beau CONFIDENTIEL mais parfaitement lisibles…

Les autres intervenants n’ont fait que confirmer ce constat. La donnée est importante et la sécurité de la donnée est primordiale.

Qu’en retenir

- Vecteurs principaux de fuite de données

- Les personnes qui ont un rôle « Admin ». Lorsqu’un hacker souhaite voler de l’information ou atteindre une entreprise par tous les moyens, il va avant tout vérifier quelles sont les personnes qui ont un rôle « Admin » et diriger ses attaques vers cette personne.

- Les processus qui ont de la valeur pour une entreprise. Ce sont les processus clés d’une entreprise qu’un Hacker va viser en premier.

2. Méthode d’approche pour vérifier l’efficacité d’une entreprise pour sécuriser ses données :

- Vérifier si des normes/règles métiers existent au sein de l’entreprise

- Définir les processus critiques qui ont de la valeur pour l’entreprise

- Analyser si le recoupement de données est possible dans une entreprise (2 données non critiques séparément peuvent le devenir en les recoupant)

- Lister si des moyens techniques de défense ont été mis en place par l’entreprise

3. Les aspects juridiques sont primordiaux dans la sécurité des données :

Actuellement, l’Union Européenne met en place un cadre juridique concernant la sécurité des données au sein des entreprises pour responsabiliser les acteurs et pouvoir pénaliser les entreprises n’ayant pas mis tout en œuvre pour éviter la fuite d’informations critiques.

En mai 2018, la France mettra en application le Règlement Général sur la Protection des Données (RGPD) pour « renforcer les exigences sur la sécurité et les activités de traitement des données personnelles ».

La RGPD est issue de la directive Network and Information Security (NIS) adoptée en mai 2016 par l’Union Européenne qui vise à :

- Renforcer les capacités nationales de cybersécurité

- Etablir un cadre de coopération volontaire entre Etats membres de l’UE

- Renforcer par chaque Etat la cybersécurité « d’opérateurs de services essentiels »

- Instaurer des règles européennes communes en matière de cybersécurité des prestataires de services numériques

Pour compléter la RGPD, la directive E-privacy adoptée en 2017 couvre le périmètre des communications entre entreprises et celles ne contenant pas de données personnelles notamment sur la gestion des métadonnées qui doivent désormais être « anonymisées » systématiquement. La CNIL surveille tout particulièrement cette obligation d’anonymisation des données chez certaines entreprises comme les prestataires informatiques.

Quand on va vers le cloud, quelles sont les questions à (se) poser ?

- Quelles questions poser à son fournisseur concernant la sécurité des données ?

- Des serveurs dédiés sont-ils consacrés au stockage des données ? Y-a-t-il une segmentation entre les données de nos clients et les autres données ?

- Qui aura la capacité de consulter ces données ?

- Comment nous assurez-vous l’identification des données dans le cas où un client souhaiterait sortir du Cloud ?

- Pouvez-vous géolocaliser les serveurs où sont stockées les données de nos clients ? (L’Union Européenne tend à obliger les prestataires informatiques à donner la géolocalisation des serveurs)

2. Quels documents/clauses doit-on faire signer à ses clients/fournisseurs pour disposer de garanties juridiques ?

Des « plans d’assurance sécurité » existent pour se couvrir mutuellement et s’assurer que tout est mis en œuvre pour renforcer la sécurité des données. Par ailleurs, il est conseillé de faire appel à un juriste spécialisé dans le cas d’un hébergement des données hors Union Européenne.

Il est également recommandé de vérifier si le client dispose d’une charte de protection des données pour limiter les risques en interne et garantir que le client lui-même met tout en œuvre pour protéger ses données.

Génération Conseil est partenaire d’Adaptive Insights, le leader mondial du pilotage de la performance dans le cloud (cloud CPM)

Notre approche sur ces questions de sécurité est :

- L’identification des processus critiques et des acteurs clés pour favoriser la mise en œuvre des moyens pour sécuriser les données échangées avec Adaptive Insights

- La conformité (via un Plan d’Assurance Sécurité) avec les meilleures pratiques en vigueur

- Une vigilance et une veille active sur les normes de sécurité en vigueur et les nouvelles normes à paraître dans un contexte en constante évolution